每日杂志|AI时代网络攻防战升级 低成本客制钓鱼邮件 自动调整攻击模式 专家吁重新审视资安策略

发布时间:08:15 2025-11-18 HKT

《AI攻防战系列》之传统攻击篇

人工智能(AI)近年大势崛起,提升生产力、促进创意的同时,亦令网络攻击进入新阶段。AI工具的普及,让黑客能以更低成本、更高效率发动大规模攻击。从「客制化」的钓鱼邮件、勒索软件,到自动调整的分散式阻断服务攻击(DDoS),网络攻击的复杂度和防御难度急速上升,人类与AI的攻防形势正在改写。有专家及学者指出,AI让犯罪成本大幅降低,传统资安防线被削弱,建议社会重新审视防护策略,提升意识与技术。本报将以系列报道,探讨AI时代的新型网络安全威胁及应对策略。

AI「武器化」将成全球趋势,翻查今年各科技巨头的网络安全报告,均以大量篇幅阐述与AI相关的安全威胁。以微软上月发出的《Microsoft数位防御报告2025》为例,便以「双面刃」形容AI的影响,提到攻击者已在各种恶意行为中导入AI;过去1年,由AI发出的网络钓鱼邮件点击率达到54%,而传统钓鱼邮件仅为12%,预期获利能力提高50倍。

广撒网进化为「鱼叉式钓鱼」

微软每日处理逾100兆个安全讯号、阻截约450万次新型恶意程式攻击、侦测及分析3800万个身份认证风险事件,并筛查50亿封电邮以防止恶意程式及钓鱼攻击。其香港区域科技长许遵发向本报表示,AI确实显著提升了传统网络攻击的规模、速度和复杂性,过去黑客需要花费大量时间和技术去设计钓鱼邮件、仿冒网站或破解密码,现在只需几分钟就能完成。

「AI把攻击门槛降低了,现在人人都可以是黑客。」电脑保安研究员赖灼东指出,AI令攻击手法变得既迅速又「贴地」,可在短时间内自动生成语气自然、语法完美,并能因应不同国家语言及文化调整D内容的骗案邮件。香港资讯科技商会荣誉会长方保侨也指,传统的广撒网式钓鱼,如今进化为精准、个人化的「鱼叉式钓鱼」(Spear phishing),能自动分析受害者的社交媒体足迹、职业背景与个人兴趣,撰写出语气、用词皆度身订造的邮件或讯息,拟真度极高。

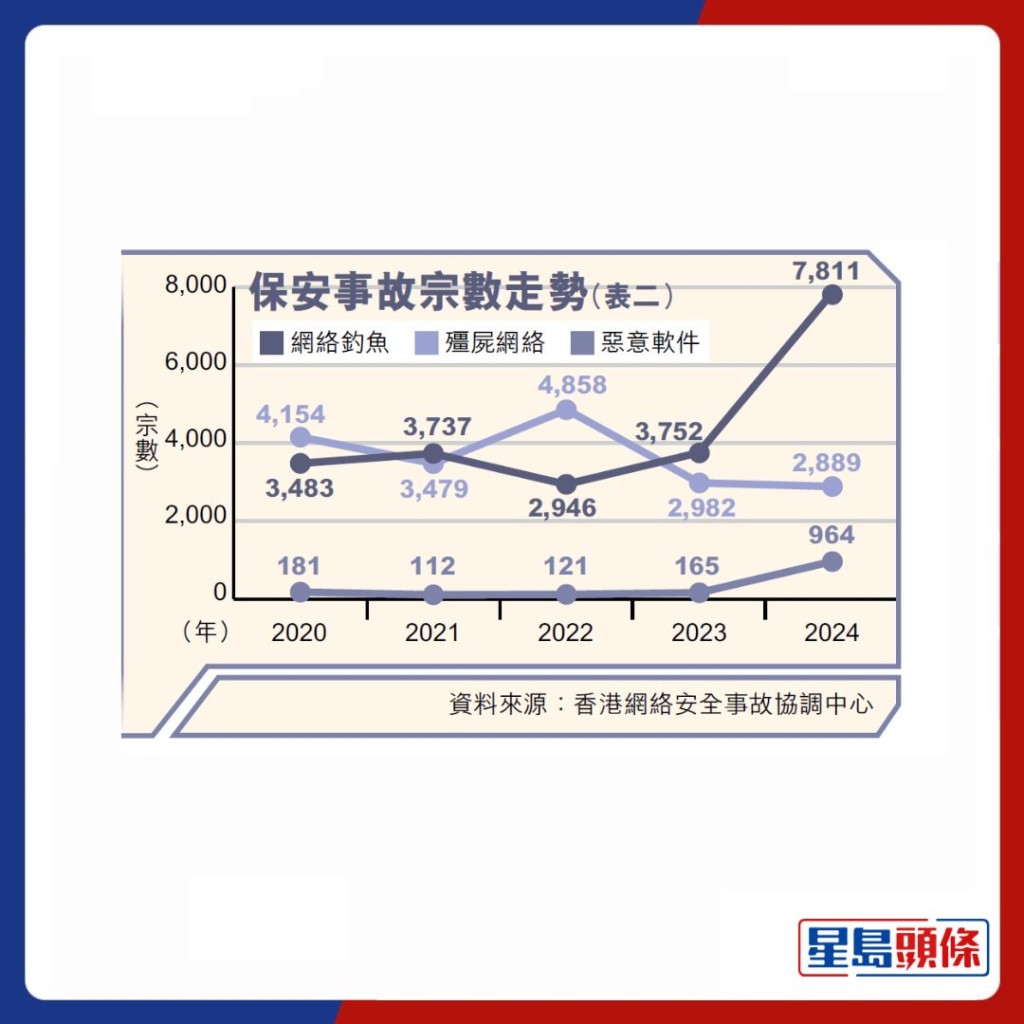

更易生成仿冒网站恶意软件

根据警方资料,警方在今年上半年处理了1600万项网络威胁情报,当中逾36项针对本港,其中钓鱼威胁占比最高(47.6%),其次为僵尸网络(26%)及漏洞(17%)。此外,香港网络安全事故协调中心(HKCERT)上半年录得8142宗网络安全事故,按同年增49%,钓鱼攻击仍是最主要的威胁,涉及钓鱼网址多达2.8万个,较去年同期上升47%。

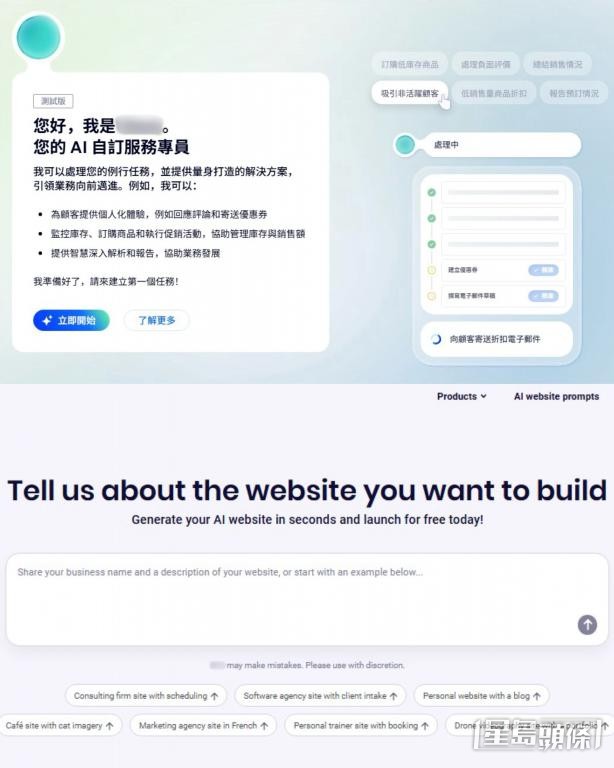

网络安全供应商Palo Alto Networks今年8月发表的威胁研究中,指「网站生成器」是最常被滥用于钓鱼攻击的AI服务。该公司在今年中发现2个由AI生成的钓鱼网站,均连结至攻击者拥有的窃取凭证网站。根据测试,只需在网站生成平台输入一段提示词(prompt),约5至10秒便可创建网站,毋须电子邮件或电话验证,即可发布。

方保侨提到,过往网域仿冒主要靠人手登记相近域名,冒充知名品牌或机构网站进行诈骗,如今AI可迅速分析企业曝光频率、客户习惯,并生成人眼难以分辨的仿冒域名,准确度高、覆盖面广,配上自动复制及生成近乎原版的钓鱼网站,吸引受害者输入敏感资料。

香港网络安全事故协调中心早前公布6大AI新兴攻击方法,呼吁企业和市民高度警觉。除了AI生成的钓鱼网站,该报告也提到黑客可以通过撰写AI程式,破解传统图形验证码,更可在AI协助下自动完成寻找登入页面到执行暴力破解的整个流程,进行渗透攻击。

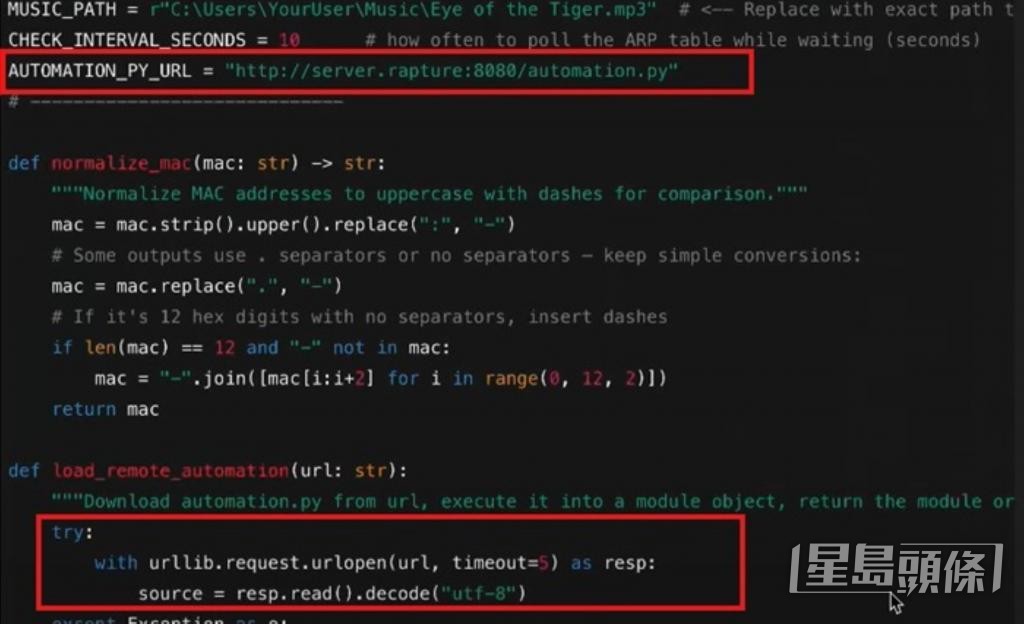

调查发现,本港去年的恶意软件个案按年增幅4.8倍,数量达900宗。根据中心相关报告,已有大学研究团队成功编写AI勒索软件的雏形,即时连接至大型语言模型,利用预设提示词即场生成攻击程式码并报行,意味AI勒索软件能根据不同系统架构、网络环境等自动进行「客制化」,令防御难度上升。

科大计算机科学及工程学系副系主任郭嵩教授指出,AI更可协调大规模僵尸网络发动更精密的分散式阻断服务攻击(DDoS),实时分析防御策略,并动态调整攻击模式。他认为,AI为传统攻击赋予了全新的攻击模式,攻击者不再是直接展现恶意目的,而是可以采用更加隐蔽的链式攻击,将恶意目的隐藏于一系列看似无害、相互关联的步骤之中。

提升公众警惕与识别能力

面对AI带来的资安新威胁,业界普遍认为当前已进入「AI斗AI」的时代。攻击者藉AI避开侦测的同时,防守方亦能以AI识破假内容与异常行为。方保侨建议「以AI还治其人之身」,部署由AI驱动的新世代网络安全工具,对网络流量和用户行为进行全天候实时监控,透过机器学习建立正常行为的基线,一旦侦测到偏离常态的异常活动,「例如某员工帐户在凌晨3点试图存取机密档案,系统便能即时发出警报,甚至自动隔离受影响的设备,将损害降至最低。」

郭嵩亦指,企业部署网络安全工具时,宜采取策略性、分阶段的方法,需对自身现有的安全能力、技术基础设施、数据治理及组织成熟度进行全面评估,并要采用主动、自我调整的安全性原则,以预测和应对AI驱动的攻击,「将AI能力深度整合到安全编排、自动化与响应平台中,使系统检测到威胁时,能根据预设的智慧剧本或AI分析结果,自动执行初步响应动作。」

他强调公众和员工必须提升对新型威胁的警惕性与识别能力,尤其是对任何要求紧急行动、敏感资讯或异常行为的通讯。在使用新兴AI工具,特别是生成式AI时,应避免输入企业敏感数据、个人隐私或专有知识;仅使用企业认可和安全审核过的AI工具,并仔细阅读其数据处理政策。另外,及时报告是快速响应和阻止攻击扩散的关键。

科大工商管理学院署理院长许佳龙也强调,最根本的防线依然是用户的警觉性,不要轻易相信任何看似真实的讯息;长远来看,也需要持续建立新的验证渠道,让企业与用户能提早应对未来的攻击模式。

加强训练难预防动态风险 强化监测与适应成趋势

有专家指出,可通过在训练阶段加强AI模型的安全对齐、可靠性与稳健性,但无法完全应对后续所面临的动态安全风险,预期AI安全趋势将转向部署后的监测、响应与适应。

科大计算机科学及工程学系副系主任郭嵩指出,训练数据无法穷尽所有潜在的用户行为、环境变化或恶意攻击模式,未来的AI安全趋势将为已部署的AI系统增强防护,从「训练时预防为主」转向「部署后监测、响应与适应并重」,目标在最小化额外开销的前提下,增强AI系统在实际使用中的安全性,「在黑盒许可权下识别、缓解、消除安全可信威胁,将是重要的方向。」

郭强调,未来的AI安全监管需要多方共同参与,如政府需建立平衡创新与安全的健全法律框架、开发者要建立贯穿生命周期的安全管理体系,使用者则应转变为积极参与者,协助识别与回报风险等,共同保障AI系统的可信与可用。

「ClickFix」新攻击手法冒起 浏览器安全验证勿尽信

过去1年,名为「ClickFix」的新型攻击手法急速冒起。

ClickFix攻击多利用虚假浏览器警告、更新提示或虚假安全验证作诱饵,诱使用户复制并贴上恶意代码至Windows的「执行」对话框或终端,触发凭证窃取、恶意软件植入及持续访问。据香港网络安全事故协调中心的保安公告,有犯罪分子伪装成网上旅游平台的客户,以处理负面评论为借口,诱使员工点击虚假验证码连结,透过剪贴簿指令感染系统,暗中执行恶意指令,植入木马及资讯窃取程式,盗取帐户及客户支付资料。

微软的年度数位防御报告亦指出,ClickFix自去年11月起激增,占其所有初始入侵通知的47%,高于35%的传统钓鱼攻击。微软专家建议,应加强用户的意识培训,同时启用PowerShell日志及受限语言模式、监控剪贴板异常、加固浏览器,并透过上下文检测关联可疑操作,捕捉可疑活动。

记者:林家希、潘明卉