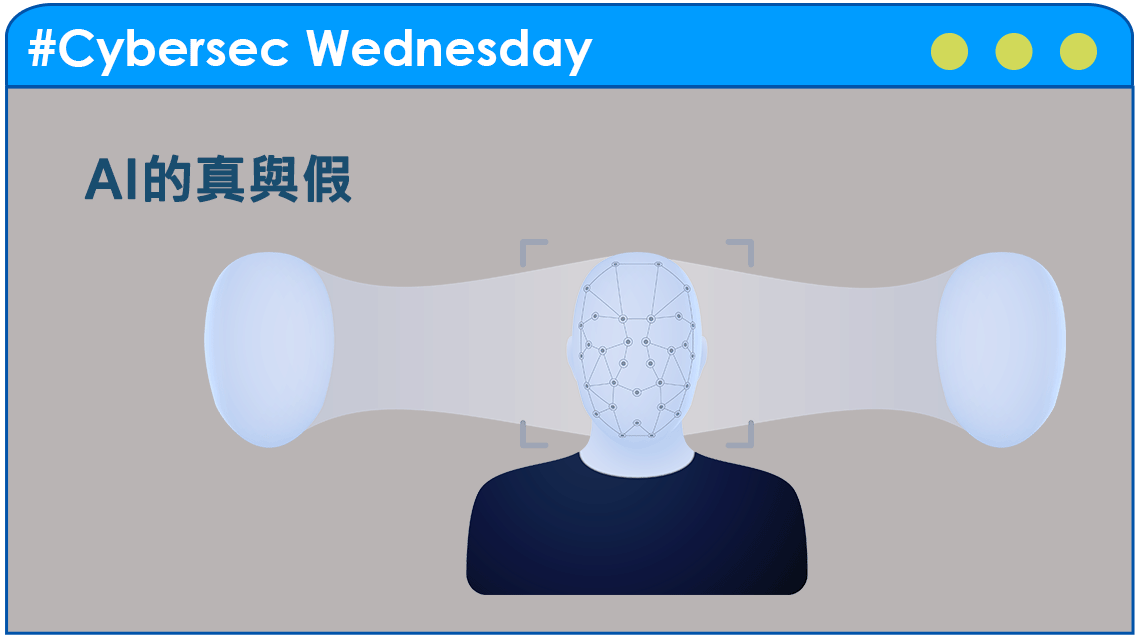

从AiTM看MFA的安全?

近期有一种常见的网上骗案,是使用网络钓鱼工具包(Adversary-in-the-middle, AiTM )钓鱼站点的大型网络钓鱼活动窃取用户密码,并胁持了登录会话和跳过身份验证程序。在这情况下,即使用户已启用多重身份验证( Multi-Factor authentication, MFA )也逃避不了。最后,攻击者会使用被盗的凭据和会话Cookie来访问受影响用户的邮箱,并针对其他目标执行后续业务电子邮件入侵( Business Email Compromise, BEC)活动,为用户带来损失。让我们一起看看其背后的操作流程,防范于未然吧!

当Web服务在成功进行身份验证后,实现与用户会话的同时,用户在不需要在访问每个新页面上再次进行身份验证。这种功能建基于身份验证服务提供的会话Cookie来实现。

会话Cookie是Web服务器的证明,证明用户已透过身份验证,并且在网站上容许持续的会话可能性。在AiTM网络钓鱼中,攻击者会试图获取目标用户的会话Cookie,以方便他们可以越过身份验证过程来代表原有用户采取其他行动。

为此,攻击者部署了一个Web服务器,这个虚拟的服务器会把来自访问网络钓鱼站点的用户 HTTP数据包转到攻击者虚拟的服务器,反之亦然。这样,网络钓鱼站点在视觉上与原始网站完全相同。攻击者根本不需要像传统的网络钓鱼活动一样,要制作自己的网络钓鱼网站。

所以,AiTM方法把攻击者置身于客户端与服务器之间的身份验证过程,以拦截交换并窃取凭据,从而导致MFA信息被盗。简而言之,第三方充当实际受影响方的客户端和服务器。

MFA与其他安全措施真的提供了额外的保护,但我们绝对不应把其视为对网络钓鱼攻击的完全防御。威胁参与者可以在复杂的AiTM和混淆策略的帮助下,在常规同尖端的安全措施上,仍旧达到想要的效果和目的。

那么,我们如何防止AiTM攻击呢?

常言道,教育是最好的保护。安全意识培训一直都是防止系统对攻击者的大门,亦是最有效的措施。正正是这个原因,网络安全员工培训是未来的必备内容,只有透过提升网络安全意识,我们才可以大大降低企业的风险。

当然,公司的IT资源及员工接受网络安全培训的情况有很大差别,与其盲目去建设自己的平台,我们为何不去寻找一些现有的资源及方法,去加速培训的进度及完善培训的效果?

有见及此,HKIRC推出了Cybersec Training Hub,在这个完全免费的网站上,员工可以因应自己的需要安排培训的时间,使每位员工在趣味和实用的环境下,增加自己的网络安全意识和技能。一旦员工接受培训后,在经过一个小测试,完成和合格后,更可获得个人电子证书,借此提升自身的增值能力,企业也可赢得良好的口碑,达到企业与员工双赢的局面。这不是大家想见到的结果吗?

如果大家想了解更多,大家可以到以下网站cyberhub.hk/。

网络安全在很多方面还需要注意,如有任何疑问欢迎加入我们的 Cybersec Infohub 计划,让行业里的网络安全专家为您解决,如果您怀疑自己或公司的电脑被骇或有可疑的行为,亦请尽快联络网络安全专家求助。